Atacurile de login WordPress: ce prefera atacatorii?

Hackerii care au ca obiectiv infiltrarea în siteuri care folosesc platforma WordPress au metodele lor de a sparge pagina de login wordpress. Ce prefera atacatorii? Atacurile de login WordPress sunt de tip Brute Force – forță brută – și au sunt îndreptate spre XMLRPC, wp-login sau amândouă.

În WordPress există mai multe moduri de autentificare. Una dintre ele este cea standard, folosind pagina de login prin intermediul fișierului wp-login.php. O altă metodă de autentificare este folosind XMLRPC. Aceasta metodă, XMLRPC, este folosită de aplicații de mobil pentru a se autentifica înainte dea avea accesul deplin pe site.

Haideți să vedem ce preferă atacatorii. În urma unui studiu realizat de Wordfence timp de două săptîmâni au ieșit la iveală următoarele date:

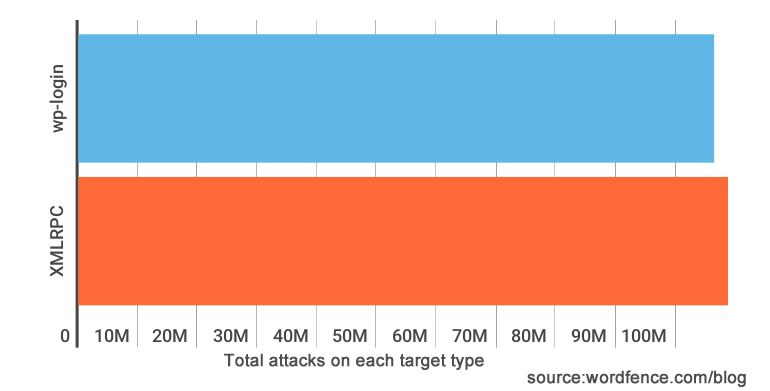

Care ținte sunt atacate și în ce proporție?

Se pare că în aceeași perioadă atacurile asupra XMLRPC și wp-login au aproape acceași porporție. Se observă un total de 106 milioane de atacuri pe wp-login comparat cu 108 milioane atacuri pe XMLRPC.

Acest lucru este surprinzător deoarece atacurile pe XMLRPC necesită metode mai sofisticate și creativitate. Însă în esență ambele metode de atac sunt la egalitate în ceea ce privește efortul depus pentru a scrie un script. Totul depinde de cunoștințele și instrumentele atacatorului.

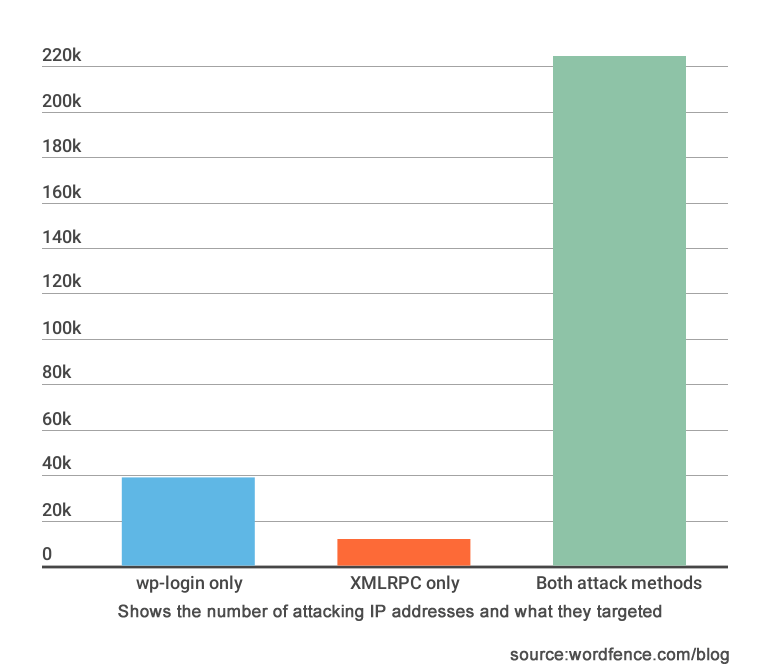

Câți atacatori au țintit ambele metode de atac?

Se pare că atacatorii preferă să folosească ambele metode în loc să aibă ca favorit doar una dintre ele. Graficul de mai sus arată numărul de adrese IP unice pe țintă de atac. Adresele de IP nu sunt cele atacate, ci cele ale hackerilor care au folosit fie o metodă, fie ambele. Rezultatul este evident. Cei mai mulți atacatori nu folosesc doar o singură metodă. Este clar că aceștia încearcă pe orice cale să obțină accesul.

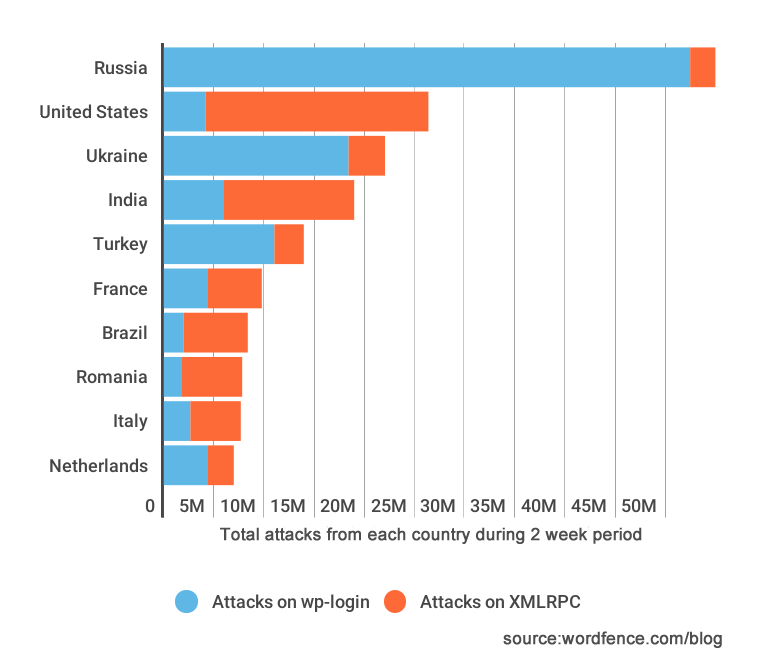

Preferințele atacatorilor după țară

După cum se observă din grafic, cele mai multe atacuri provin din Rusia și USA. Este interesant faptul că atacurile din Rusia preferă metoda wp-login în timp ce atacatorii din USA preferă metoda XMLRPC.

Concluzii

Informațiile din aceste grafice ne ajută să luăm decizii înțelepte privind securitatea siteului nostru WordPress. Dacă ascunzi pagina de login atunci de ferești doar de una din metodele folosite de hackeri. Atât timp cât nu ascunzi toate metodele de login, atacatorii vor avea acces la una din metodele de logare asupra căreia să folosească brute force.

Dacă dezactivezi sau muți XMLRPC, atunci riști să compromiți anumite aplicații, cum sunt cele pentru mobil care se bazează pe XMLRPC pentru a-și face treaba.

Dacă ascunzi sau muți pagina de login, vei avea necazuri cu utilizatorii. În plus hackerii au acces la XMLRPC.

Alte metode de autentificare vor fi disponibile în WordPress, de exemplu WP REST API. Însă și acestea vor ajunge în vizorul atacatorilor.

Wordfence recomandă folosirea unui produs de securitate care să blocheze inteligent orice atac brute force, indiferent de metoda folosită de atacatori. Wordfence a realizat un plugin special pentru WordPress care include supravegherea atacurilor de tip brute force asupra tuturor metodelor de autentificare și blochează atacatorii dacă aceștia violează politica de securitate.

Wordfence ne poate ajuta să folosim parole puternice pentru a nu fi ușor de descoperit prin metoda force brute. Acesta urmărește atacurile de pe tot siteul, nu doar cele legate de autentificare. Poate bloca acțiuni provenite de la adrese IP din lista neagră (blacklisted) datorită faptului că au mai fost folosite ca atac pentru alte siteuri.